Las vulnerabilidades informáticas no son algo exclusivo de grandes empresas tecnológicas ni de sectores altamente regulados. Hoy, cualquier organización con presencia digital está expuesta a posibles brechas de seguridad, muchas veces causadas por fallos de configuración, software desactualizado o accesos no controlados.

Pero ¿qué significa exactamente realizar un análisis de vulnerabilidades? ¿Cómo se lleva a cabo, qué resultados ofrece y por qué es cada vez más importante integrarlo dentro de la estrategia de seguridad de cualquier empresa?

En este artículo te explicamos de forma clara y directa en qué consiste este tipo de análisis, qué aspectos conviene tener en cuenta antes de contratarlo, y cómo puede ayudarte a anticipar problemas antes de que se conviertan en incidentes reales.

¿Qué es un análisis de vulnerabilidades?

Una vulnerabilidad informática es una debilidad en un sistema, aplicación o configuración que puede ser aprovechada por un atacante para comprometer la seguridad de una organización. Cuando estas vulnerabilidades no se detectan a tiempo, pueden convertirse en el punto de entrada para incidentes que afecten la continuidad operativa, la confidencialidad de los datos o el cumplimiento normativo.

El análisis de vulnerabilidades es una práctica que permite identificar, evaluar y clasificar estos posibles fallos antes de que se traduzcan en un problema real. A través de técnicas de escaneo y revisión sistemática, este tipo de análisis proporciona una visión clara del estado de seguridad de los sistemas y ayuda a tomar decisiones informadas sobre las medidas correctivas necesarias.

En un contexto empresarial, el análisis de vulnerabilidades es especialmente relevante porque permite:

- Prevenir ciberataques de forma proactiva.

- Detectar errores de configuración o software obsoleto.

- Preparar la infraestructura ante auditorías o revisiones de cumplimiento.

- Reducir el riesgo sin necesidad de interrumpir los servicios críticos.

Es, en definitiva, una herramienta esencial para mejorar la postura de seguridad y reforzar la resiliencia digital de cualquier organización.

Qué implica realmente este tipo de análisis

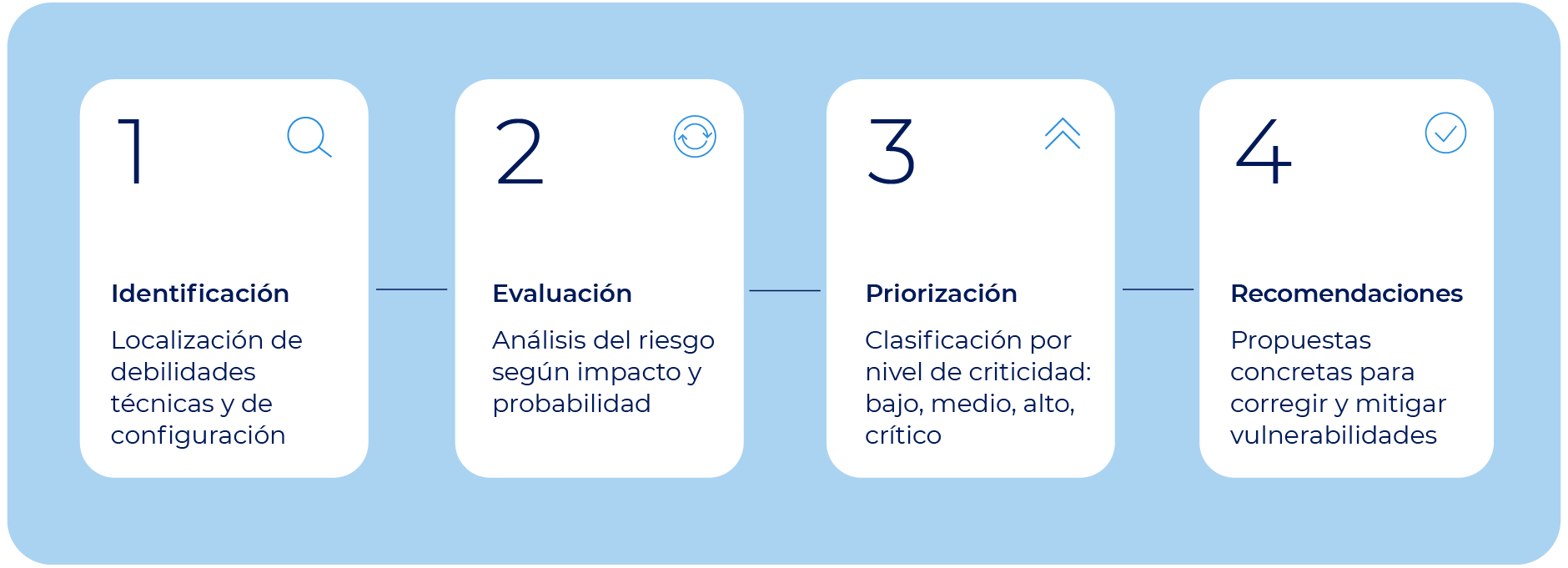

Un análisis de vulnerabilidades no se limita a escanear sistemas en busca de errores. Es un proceso estructurado que permite comprender en profundidad los riesgos de seguridad que afectan a una infraestructura tecnológica. Aunque puede variar en función del entorno y del proveedor, en general incluye cuatro fases:

1. Identificación de vulnerabilidades

Se realiza una exploración técnica para localizar posibles debilidades en sistemas operativos, aplicaciones, servicios expuestos o configuraciones de red. Esta fase puede abarcar desde amenazas conocidas (como vulnerabilidades publicadas en bases de datos oficiales) hasta errores en configuraciones personalizadas que podrían pasar desapercibidos.

2. Evaluación del riesgo

Cada hallazgo se analiza en función de su contexto. No todas las vulnerabilidades tienen el mismo impacto ni la misma probabilidad de ser explotadas. Por eso, en esta etapa se considera tanto la gravedad técnica como las características del entorno: criticidad del sistema afectado, nivel de exposición, dependencias, etc.

3. Priorización de acciones

Una vez evaluadas, las vulnerabilidades se clasifican por niveles de riesgo: bajo, medio, alto o crítico. Esta clasificación permite enfocar los esfuerzos en las amenazas más urgentes y tomar decisiones sobre qué corregir primero, qué puede esperar y qué requiere una revisión más profunda.

4. Recomendaciones y medidas correctivas

Finalmente, el análisis incluye propuestas concretas para mitigar los riesgos detectados. Estas pueden ir desde actualizar un componente o cerrar un puerto, hasta revisar completamente la configuración de un servicio. En muchos casos, también se entregan informes exportables que documentan los hallazgos, su criticidad y las acciones sugeridas, algo especialmente útil para auditorías o revisiones internas.

La identificación de vulnerabilidades permite a las organizaciones no solo conocer sus puntos débiles, sino también trazar un plan de acción realista para reforzar su seguridad sin afectar a la operativa del día a día.

Tipos de análisis que suelen aplicarse en entornos empresariales

No todas las organizaciones tienen las mismas necesidades ni los mismos niveles de exposición. Por eso, los análisis de vulnerabilidades pueden adaptarse en función del tipo de infraestructura, los objetivos de seguridad y el momento en que se realizan. A grandes rasgos, suelen distinguirse dos enfoques principales:

Análisis completo

Este tipo de análisis ofrece una revisión exhaustiva del sistema. Incluye la evaluación de puertos abiertos, servicios en ejecución, configuraciones internas y aplicaciones instaladas. Es especialmente útil cuando se necesita una visión global de la seguridad del entorno, por ejemplo, tras una gran actualización, al incorporar nuevos servidores o como parte de una auditoría de cumplimiento.

Análisis personalizado

Aquí, el análisis se ajusta a los requisitos específicos de la organización. Se pueden definir objetivos concretos —como auditar un solo servicio, un rango limitado de puertos, o un servidor con una función crítica— y configurar los parámetros en función del contexto operativo. Esta opción permite centrarse en aspectos concretos de la infraestructura sin necesidad de revisar el sistema completo.

Ambos tipos pueden combinarse o alternarse en función de la estrategia de seguridad de la empresa. Por ejemplo, un análisis completo puede realizarse de forma periódica, mientras que los personalizados se activan tras cambios puntuales en los sistemas o como preparación para auditorías externas.

Lo importante es que el análisis no se perciba como una acción aislada, sino como una herramienta que se integra en el ciclo de vida de la seguridad corporativa.

Qué resultados debería ofrecer un buen análisis de vulnerabilidades

Un análisis de vulnerabilidades no es solo un ejercicio técnico: su valor real está en los resultados que ofrece y en la utilidad práctica de la información que proporciona. Para que sea realmente eficaz, este tipo de análisis debe concluir con un informe detallado, claro y accionable, que permita al equipo técnico o a los responsables de seguridad tomar decisiones informadas de forma inmediata.

Estos son algunos de los elementos que debería incluir:

Resumen de hallazgos

Una visión general del estado de seguridad del entorno analizado, con un listado de las vulnerabilidades detectadas clasificadas por su nivel de riesgo:

- Bajo: sin impacto significativo, pero recomendable revisar.

- Medio: podrían afectar al servicio en determinadas condiciones.

- Alto: amenazas relevantes que requieren atención prioritaria.

- Crítico: riesgos graves que pueden comprometer la infraestructura.

Clasificación y priorización de riesgos

Cada vulnerabilidad debe ir acompañada de una evaluación que ayude a entender su urgencia, combinando factores como el impacto potencial, la probabilidad de explotación y el contexto en el que se encuentra (tipo de sistema afectado, nivel de exposición, etc.).

Recomendaciones de mitigación

Un buen análisis no se limita a enumerar problemas: ofrece propuestas claras y aplicables para solucionarlos. Estas pueden incluir acciones técnicas (actualizar versiones, modificar configuraciones, cerrar puertos, etc.) y buenas prácticas de seguridad adaptadas al entorno.

Informes exportables y auditables

La documentación generada debe estar lista para ser compartida o archivada. Por eso, lo habitual es que se entreguen informes en varios formatos (como PDF, CSV o HTML), compatibles con auditorías internas o externas y con los principales marcos de cumplimiento normativo.

En definitiva, más allá del diagnóstico, el análisis debe facilitar el siguiente paso: actuar. Contar con un informe bien estructurado y comprensible es clave para integrar la seguridad en la operativa diaria y en la planificación estratégica de la empresa.

¿Por qué es especialmente relevante para las empresas?

En entornos empresariales, la seguridad informática está directamente vinculada a la continuidad del negocio, la confianza de los clientes y el cumplimiento de marcos legales cada vez más exigentes. Por eso, realizar análisis de vulnerabilidades periódicos se convierte en una medida preventiva esencial.

Estas son algunas de las razones por las que las organizaciones deben considerar este tipo de análisis como parte de su estrategia de seguridad:

Prevención de ataques antes de que ocurran

La mayoría de los incidentes de seguridad graves se originan a partir de vulnerabilidades conocidas y, en muchos casos, evitables. Un análisis permite detectarlas antes de que sean explotadas, reduciendo significativamente la superficie de ataque.

Reducción del impacto operativo y reputacional

Una brecha de seguridad puede traducirse en interrupciones del servicio, pérdida de información sensible o incluso en un daño de imagen difícil de revertir. Anticiparse a estos escenarios permite evitar decisiones costosas en medio de una crisis.

Cumplimiento normativo

Normativas como ISO 27001, ENS o PCI DSS exigen que las empresas identifiquen, evalúen y gestionen activamente sus vulnerabilidades. Un análisis bien documentado es una forma de demostrar ese compromiso con la seguridad ante auditorías internas o externas.

Apoyo a la toma de decisiones técnicas y de negocio

Contar con una visión clara del estado de seguridad de los sistemas ayuda a priorizar inversiones, planificar actualizaciones y establecer protocolos internos más eficaces, alineando los objetivos de IT con los de la organización.

En resumen, el análisis de vulnerabilidades es una práctica que refuerza la resiliencia digital de la empresa y mejora su capacidad de adaptación ante nuevos riesgos tecnológicos.

¿Cada cuánto conviene hacerlo?

No existe una única frecuencia ideal para realizar análisis de vulnerabilidades. Todo depende del tipo de infraestructura, del nivel de criticidad de los sistemas y de los cambios que se produzcan en el entorno. Aun así, hay ciertos momentos en los que este tipo de evaluación resulta especialmente recomendable.

Tras cambios en la infraestructura

Cualquier modificación relevante —como la incorporación de nuevos servidores, migraciones de entorno, actualizaciones de sistema operativo o cambios de configuración— puede introducir vulnerabilidades inesperadas. Realizar un análisis justo después de estos cambios permite validar que todo sigue protegido.

Antes de auditorías o revisiones de cumplimiento

Si una organización debe pasar una auditoría interna, de cliente o de certificación, es importante detectar posibles fallos con antelación. Un análisis previo permite corregir debilidades antes de que se conviertan en hallazgos formales.

De forma periódica como medida preventiva

Incluso en entornos estables, conviene programar análisis cada cierto tiempo (por ejemplo, de forma trimestral o semestral) para identificar vulnerabilidades que puedan haber aparecido por nuevas amenazas o cambios menores que hayan pasado desapercibidos.

En respuesta a incidentes o señales de alerta

Si se detectan comportamientos anómalos, intentos de acceso no autorizado o cualquier otra señal de posible compromiso, un análisis de vulnerabilidades puede ayudar a entender el alcance del problema y a fortalecer los puntos débiles expuestos.

Incorporar este tipo de análisis dentro del ciclo de mantenimiento y revisión de sistemas es una forma efectiva de reducir riesgos sin interrumpir la actividad diaria. Cuanto más integrado esté en los procesos habituales de gestión de IT, más fácil será mantener la seguridad bajo control.

Qué tener en cuenta antes de contratar un servicio de este tipo

Contratar un servicio de análisis de vulnerabilidades puede ser una decisión estratégica para reforzar la seguridad de una infraestructura, pero no todos los servicios ofrecen el mismo alcance, nivel de detalle o garantías. Antes de elegir, conviene revisar algunos aspectos clave:

¿Incluye análisis manual o solo automático?

Los escaneos automáticos permiten detectar amenazas comunes de forma rápida, pero en entornos complejos puede ser necesario un análisis más profundo que identifique configuraciones inseguras o vulnerabilidades menos evidentes. Un servicio que combine ambas aproximaciones suele ofrecer una mayor cobertura.

¿Se adapta al entorno tecnológico de tu empresa?

Es fundamental que el análisis sea compatible con los sistemas operativos, arquitecturas y aplicaciones que se utilizan en la organización. También conviene confirmar si es posible personalizar el alcance del análisis en función de los objetivos o áreas críticas.

¿Qué tipo de informes entrega y cómo se presentan los resultados?

Los informes deben ser comprensibles, priorizar los riesgos y ofrecer recomendaciones claras. Además, si incluyen formatos exportables (como PDF, CSV o HTML), resultan más útiles para su uso en auditorías, reportes internos o como parte del plan de acción.

¿Permite ejecutar análisis bajo demanda?

Tener la posibilidad de solicitar un análisis en cualquier momento, sin depender de programaciones fijas, aporta flexibilidad y facilita la respuesta ante cambios o eventos imprevistos en la infraestructura.

¿Cuenta con soporte técnico especializado?

Un buen servicio debería ir acompañado de asesoramiento por parte de un equipo con experiencia en seguridad y conocimiento del entorno en el que opera. Esto marca la diferencia a la hora de interpretar resultados y aplicar soluciones de forma eficaz.

Tomarse el tiempo para valorar estos criterios ayuda a garantizar que el análisis se convierta en una herramienta útil para reforzar la seguridad de forma realista y alineada con las necesidades de cada organización.

Cuando la infraestructura y la seguridad se piensan juntas

En muchos casos, los análisis de vulnerabilidades se plantean como intervenciones puntuales o como respuesta a una auditoría inminente. Pero en entornos críticos la seguridad no puede ir por un lado y la infraestructura por otro.

Diseñar, alojar y operar una infraestructura tecnológica con criterios de seguridad desde el principio permite reducir riesgos, anticipar problemas y actuar con rapidez cuando se detecta una amenaza.

En ese sentido, contar con un proveedor que no solo ofrece capacidad de almacenamiento, sino también servicios técnicos asociados como el análisis de vulnerabilidades, aporta una ventaja significativa. Permite alinear la gestión de los servidores virtuales con las medidas de protección necesarias, sin depender de soluciones externas o integraciones complejas.

En Adam incorporamos este tipo de análisis dentro de la plataforma IaaS. Al estar familiarizados con la infraestructura, podemos ofrecer diagnósticos más precisos, aplicar medidas correctivas con mayor agilidad y acompañar a nuestros clientes tanto en la prevención como en la respuesta ante incidentes.

Si quieres profundizar en cómo se realiza un análisis de vulnerabilidades en un entorno real, puedes consultar la ficha técnica del servicio y acceder al vídeo explicativo donde se detalla el funcionamiento paso a paso.

Este artículo ha sido escrito por

Adam